Un mes especialmente activo en cuanto a la liberación de parches de seguridad y a actividad en Quasar-Sec

Como ha sido un mes bastante intenso nos centraremos en los parches más significativos lanzados durante este mes, detallando sus vulnerabilidades (CVE), una breve descripción de cada una y sus puntuaciones de severidad (CVSS) para que os hagáis una idea:

🔴 Productos y Vulnerabilidades

- Google Chrome (Ya lo hablamos en el post anterior pero os dejo un top de relevancia)

- CVE-2024-4671: Vulnerabilidad en renderizado de imágenes. CVSS: 7.8

- CVE-2024-4761: Falla en la gestión de memoria. CVSS: 6.5

- CVE-2024-4947: Ejecución remota de código. CVSS: 9.1

- CVE-2024-5274: Vulnerabilidad en JavaScript V8. CVSS: 8.2

- Google Chrome (Ya lo hablamos en el post anterior pero os dejo un top de relevancia)

- WinRAR

- CVE-2023-38831: Ejecución de código malicioso. CVSS: 7.2

- Apache Flink

- CVE-2020-28188: Falla en la autenticación. CVSS: 6.9

- CVE-2020-17519: Vulnerabilidad de deserialización. CVSS: 5.4

- CVE-2020-29227: Fuga de información sensible. CVSS: 7.3

- WinRAR

- MS Exchange (ProxyShell Flaws)

- CVE-2021-34473: Ejecución remota de código. CVSS: 9.8

- CVE-2021-34523: Elevación de privilegios. CVSS: 8.8

- CVE-2021-31207: Vulnerabilidad de bypass de autenticación. CVSS: 8.0

- MS Exchange (ProxyShell Flaws)

- Veeam Backup

- CVE-2024-29849: Falla en la validación de entrada. CVSS: 7.5

- CVE-2024-29850: Vulnerabilidad en la autenticación. CVSS: 6.7

- CVE-2024-29851: Ejecución de código arbitrario. CVSS: 5.8

- CVE-2024-29852: Fuga de información sensible. CVSS: 7.9

- Veeam Backup

- D-Link Routers

- CVE-2014-100005: Ejecución remota de comandos. CVSS: 9.3

- CVE-2021-40655: Falla en la autenticación. CVSS: 8.6

- D-Link Routers

- Microsoft Patches (Este mes ha liberado 61 parches mas otros tantos que afectan a librerias conjuntas sobre productos de terceros)

- CVE-2024-22845: Vulnerabilidad en Windows Kernel. CVSS: 7.6

- CVE-2024-22846: Falla en Hyper-V. CVSS: 8.1

- CVE-2024-22847: Ejecución remota de código. CVSS: 7.4

- CVE-2024-22848: Elevación de privilegios en SMB. CVSS: 8.2

- CVE-2024-22849: Falla en autenticación de Azure. CVSS: 7.9

- Microsoft Patches (Este mes ha liberado 61 parches mas otros tantos que afectan a librerias conjuntas sobre productos de terceros)

- VMWare

- CVE-2024-22267: Ejecución remota de código. CVSS: 6.4

- CVE-2024-22268: Vulnerabilidad en VMware Tools. CVSS: 7.1

- CVE-2024-22269: Elevación de privilegios. CVSS: 8.3

- CVE-2024-22670: Falla en autenticación SSO. CVSS: 9.0

- VMWare

- Cacti

- CVE-2024-25641: Inyección SQL. CVSS: 6.5

- CVE-2024-29895: Falla en la autenticación. CVSS: 7.7

- CVE-2024-31445: Ejecución de código remoto. CVSS: 8.1

- CVE-2024-31459: Fuga de información sensible. CVSS: 6.9

- Cacti

- F5 Next Central Manager

- CVE-2024-21793: Vulnerabilidad en gestión de sesiones. CVSS: 8.9

- CVE-2024-26026: Ejecución remota de comandos. CVSS: 7.8

- F5 Next Central Manager

- ArubaOS

- CVE-2024-26304: Falla en autenticación. CVSS: 6.2

- CVE-2024-26305: Vulnerabilidad de bypass. CVSS: 7.1

- CVE-2024-33511: Ejecución de código remoto. CVSS: 8.4

- CVE-2024-33512: Elevación de privilegios. CVSS: 7.5

- ArubaOS

- GitLab

- CVE-2023-7028: Fuga de información. CVSS: 7.4

- CVE-2023-4812: Falla en la autenticación. CVSS: 6.1

- CVE-2023-6955: Ejecución remota de código. CVSS: 8.2

- CVE-2023-2030: Vulnerabilidad de deserialización. CVSS: 7.9

- GitLab

- Git

- CVE-2024-32002: Falla en la autenticación. CVSS: 7.3

- CVE-2024-32004: Ejecución remota de código. CVSS: 6.8

- CVE-2024-32465: Vulnerabilidad de bypass. CVSS: 8.0

- CVE-2024-32020: Elevación de privilegios. CVSS: 7.7

- CVE-2024-32021: Fuga de información sensible. CVSS: 6.5

- Git

- WordPress

- CVE-2024-27956: Vulnerabilidad de inyección SQL. CVSS: 8.1

- WordPress

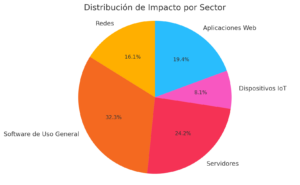

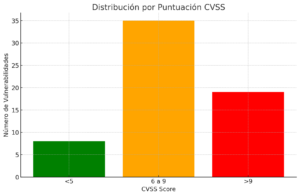

Impacto de las Vulnerabilidades

Distribución de Impacto por Sector

Distribución por Puntuación CVSS

Conclusión

El número de parches liberados en mayo de 2024 subraya la importancia de mantener todos los sistemas actualizados ya que cada una de estas vulnerabilidades representa un potencial riesgo significativo, y su mitigación debe ser una prioridad para cualquier organización que utilice estos productos.

Está claro que hay CVE's que acompañan a los productos desde hace años, como veis, hay algunos CVE's que vienen desde 2020... (incluso uno de 2014 de D-Link (https://nvd.nist.gov/vuln/detail/CVE-2014-100005) que afecta a un producto EOL que aún existe en producción como es el ampliamente utilizado D-Link DIR-600) y que a día de hoy, se ven potencialmente explotados.

Desde Quasar-Sec, intentamos a medida que los vendors liberan parches y actualizacion, conjunto a las lecturas en tiempo real de los escáners que tenemos a nuestra disposición, implementar la mejor estrategia para parchear al 100% la infraestructura con el mínimo impacto.